Copy Paste

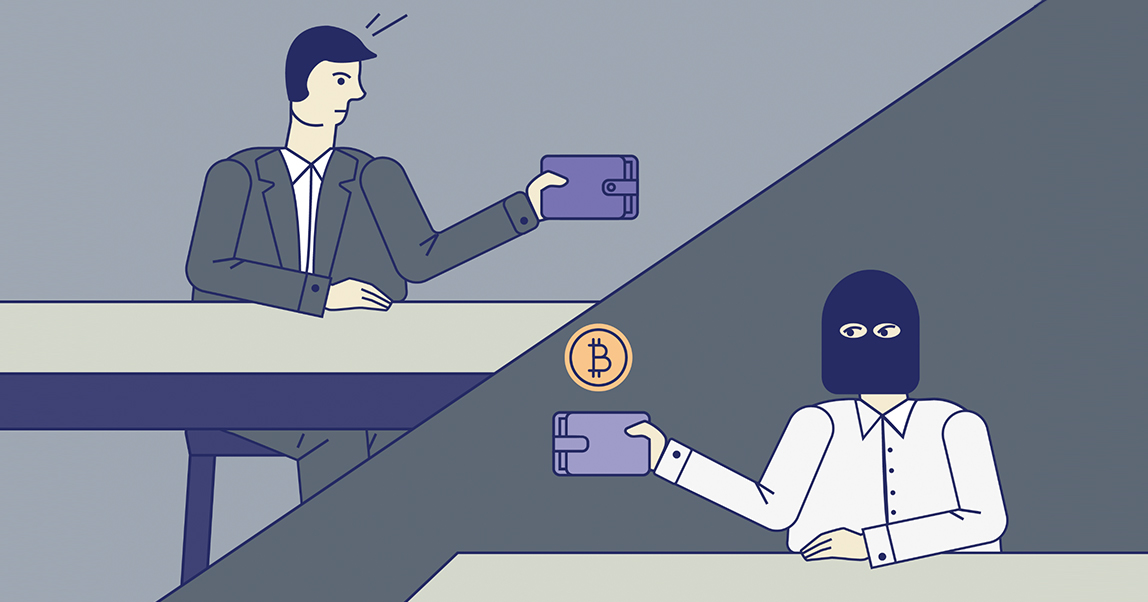

Давайте рассмотрим наглядный пример, который иллюстрирует этот метод кражи виртуальной валюты. Предположим, что вы копируете, а затем вставляете в свой криптокошелёк определённый адрес, чтобы впоследствии отправить на него немного цифровых монет.

В этот самый момент небольшая программа под названием CryptoShuffler меняет скопированный вами адрес на совершенно другой.

Совет: это достаточно тяжело, но старайтесь всегда проверять скопированный адрес. Также можете пользоваться QR-кодом.

Совет: никогда не устанавливайте приложения или софт, в происхождении которых не уверены.

Также не забывайте регулярно чистить свой ПК с помощью антивирусных программ. Лишний раз подумайте, прежде чем качать очередную сомнительную программу с торрентов, ведь от неё может пострадать не только ваш компьютер, но и баланс криптовалютного кошелька. Совет, для профессионалов: пользуйтесь официальным ENS(подробнее мы поговорим об этом ниже) вместо адреса.

Да, некоторые из них нельзя назвать дешёвыми, но на своей безопасности экономить не стоит.

Атаки по уязвимостям криптографических функций

Специалисты по кибербезопасности в один голос говорят, что самым уязвимым местом в любой системе является человек и хакеры этим пользуются. Еще одним следствием человеческого фактора называют ошибки в коде, обнаружив которые, злоумышленник может взломать всю сеть.

Как пример, в сети Ethereum мошенник обнаружил уязвимость в исходном коде и присвоил около 50 миллионов $ в коинах проекта, что составляло примерно 30% всего объема монет. Из-за произошедшего сообщество раскололось на две группы. Первая, во главе с создателем Эфира, возмутилась кражей, предложив сделать хардфорк и вернуть коины законным держателям. Их оппоненты были уверены, что настоящим владельцем монет теперь является хакер (“Код — это закон”). В итоге сообщество пришло к соглашению по созданию софтворка.

Взлом мобильных приложений

Злоумышленники могут размещать на просторах Интернета взломанные мобильные приложения, которые предназначены для совершения торговых операций на криптовалютных биржах. Конечно, поторговать с их помощью вам не удастся. Вы просто отправите свои драгоценные виртуальные монетки на поддельный хакерский счёт.

Имейте в виду, что устройства под управлением Android находятся в особенной группе риска.

Полезные рекомендации: не пренебрегайте защитой устройства с помощью пароля, Face ID или Touch ID, подключите систему двухфакторной аутентификации на всех ресурсах, которыми вы пользуетесь, скачивайте все приложения исключительно из официального маркета.

Chain-hopping

Еще один способ, который хакеры используют для легализации криптовалюты, – chain-hopping (буквально, «прыжки между сетями»).

В этом случае злоумышленник в короткий промежуток времени несколько раз конвертирует одну криптовалюту в другую на разных криптобиржах, чтобы запутать «криптослед».

Ну, а что дальше

Вероятно, рост доверия пользователей с учетом последних событий будет по отношению к тем мостам, компании которых обладают серьезными запасами для покрытия подобных расходов. А вообще, у технологии достаточно много слабых мест, что концептуально связано с разницей между блокчейнами разных сетей. И исправляться они будут по ходу развития самой технологии.

Без регистрации и смс: как устроен рынок хакерских услуг

По большому счету, именно хакеры показывают те недостатки мостов, которые приводят к их дальнейшей трансформации. Конечно, эти решения достаточно удобны, но именно за удобство и приходится расплачиваться дополнительными рисками.

Хотя в случае со взломом Harmony есть версия, что хакер просто демонстрировал свои возможности.

И что, раз он не пытается анонимизировать криптовалюту, возможно, это все разновидность радикального и несанкционированного тестирования. Кстати, сама сеть объявила награду в 1 млн долларов за необходимую информацию о взломе и заявила, что не будет организовывать уголовное преследование, если крипту вернут. Так что, возможно, при благоприятном сценарии мы все окажемся в плюсе. Сеть станет надежнее, компания получит свои деньги, а хакер станет богаче и исправит себе карму.

Bter

- Дата взлома: 15 февраля 2015

- Украденная сумма: 7 170 BTC

Еще одна атака, связанная с ошибкой сотрудников, произошла в Китае. Небольшая биржа Bter была взломана несколько раз. Сами сотрудники биржи организовали крупнейшее ограбление. В феврале 2015 года из холодного кошелька было похищено 7000 BTC.

После этого вся деятельность компании была приостановлена, и только через пару лет руководство Bter возобновило вывод средств из своих активов.

Взломанный Slack-бот

Такие боты способны выслать вам сообщение об уязвимости на вашем кошельке (которого не существует в природе), а затем связать с веб-адресом, который будет запрашивать у вас приватный ключ.

Лучший совет в подобной ситуации – полное игнорирование бота. Также можете пожаловаться на него службе поддержки.

Браузерное расширение

Некоторые браузерные расширения обещают улучшить интерфейс на криптовалютных биржах. Но они не сообщают, что могут записывать все ваши данные. Лучше терпите неудобный интерфейс, он, по крайней мере, будет безопасным.

Совет: воздержитесь от загрузок криптовалютных расширений. Пользуйтесь браузером в режиме «инкогнито» и в любом другом режиме, при котором браузерные расширения отключены.

Также для работы на бирже вы можете использовать отдельный браузер. Присмотритесь к блокчейн-браузеру Brave. Он имеет встроенный криптовалютный кошелёк и позволит вам чувствовать себя в безопасности при торговле на бирже.

Приложения из Google Play и App Store

Чаще всего жертвами хакеров становятся владельцы Android-смартфонов, особенно если не используется двухфакторная аутентификация. Дело в том, что открытый код операционной системы Android делает её более уязвимой к вирусам и потому менее безопасной, чем iOS. Хакеры добавляют в Google Play Store приложения от имени криптовалютных ресурсов.

Когда такое приложение запускается, пользователи вводят конфиденциальные сведения, чтобы получить доступ к своим аккаунтам, и тем самым открывают доступ для хакеров.

Мишенями атак такого рода стали трейдеры, работавшие на американской криптовалютной бирже Poloniex. Они скачали приложения для мобильных устройств, размещённые хакерами в Google Play от имени площадки. Команда Poloniex не разрабатывала приложений для Android, и её сайт не содержит ссылок на какие-либо мобильные приложения. По данным Лукаша Стефанко, аналитика вредоносного ПО в компании ESET, 5500 трейдеров стали жертвами этого ПО, пока его удалили из Google Play.

В свою очередь пользователи устройств iOS чаще скачивают из App Store приложения со скрытыми майнерами. Apple даже была вынуждена ужесточить правила размещения контента в своём магазине, чтобы препятствовать распространению такого ПО. Но это совершенно другая история: ущерб от подобного ПО несравним с убытками от взлома кошельков, поскольку майнер всего лишь замедляет работу устройства.

Советы:

- Не увлекайтесь установкой мобильных приложений без особой на то нужды.

- Используйте двухфакторную авторизацию во всех приложениях на смартфоне.

- Старайтесь проверять ссылки на приложения на официальных сайтах проектов.

Криптобиржи

Кроме всего выше перечисленного, криптобиржи до сих пор остаются реальным способом отмывания виртуальных средств. Число бирж, которые подчиняются требованиям законов по борьбе с отмыванием денег, становится больше. Однако найти криптобиржу, которая не требует, например, верификации пользователя, все еще можно.

Можно предположить, что в дальнейшем методы отмывания криптовалюты будут только усложняться, и на каждый новый закон, регулирующий криптоотрасль, будет появляться более изощренный способ его обойти.

По некоторым данным, за 2019 г. (более поздней статистика пока нет) преступники отмыли $2,8 млрд в биткоинах, выведя их через биржи. В 2018 г. эта сумма всего составляла $1 миллиард.

| Ethereum / USD | Торговать Торговать | 1525.81 | 0.06 | +4.550% | |

| Bitcoin / USD | Торговать Торговать | 23236.05 | 0.15 | +8.980% | |

| Ethereum / EUR | Торговать Торговать | 1490.80 | 0.06 | +3.670% | |

| Litecoin / USD | Торговать Торговать | 57.65 | 0.10 | +2.550% | |

| Bitcoin / EUR | Торговать Торговать | 22703.00 | 0.15 | +8.050% |

Имя Цена СпредИзменение

Имя Цена СпредИзменение

Имя Цена СпредИзменение

Имя Цена СпредИзменение

$600 000 на NAS-устройствах

Недавний взлёт цен на видеокарты из-за роста стоимости криптовалют ещё больше усиливает желание злоумышленников оседлать чужие ресурсы. Собственные фермы для майнинга обходятся всё дороже, и взламывать начинают с утроенной активностью.

Рекорд 2014 года, когда после предыдущего взлёта биткоина неизвестные обогатились на $600 000 с помощью NAS-устройств, ещё не побит, но, думаю, уже скоро мы увидим семизначные суммы, если генерировать цифровые монеты начнут миллионы роутеров, термостатов, видеокамер и других IoT-устройств, функционирующих на устаревших версиях Linux.

Первые попытки уже были зафиксированы этой весной, причём для майнинга приспособили программу Mirai, известную по самым крупным в истории DDoS-атакам. Также в мае началось распространение зловредного ПО Linux.MulDrop.14, которое атакует исключительно устройства Raspberry Pi. Владельцы маломощных «малин» вряд ли ожидали, что заинтересуют криптодобытчиков, но теперь им пора обновить свои устройства — патч, отключающий эксплуатируемый трояном протокол SSH (Secure Shell), вышел ещё осенью.

Сайты-клоны

Такие сайты могут быть очень похожи на оригинальные криптовалютные ресурсы. Будьте предельно осторожны!

Полезный совет: обращайте внимание на наличие сертификата https и пользуйтесь расширением Cryptonine, которое может идентифицировать фишинговые веб-адреса.

Аутентификация по SMS и SIM Swapping

Аутентификация по SMS по-прежнему остается весьма распространенным методом верификации различных операций, в том числе и криптовалютных транзакций. Однако еще в сентябре 2017 года специализирующаяся на кибербезопасности компания Positive Technologies продемонстрировала, как легко можно перехватить SMS с паролем, пересылаемое по протоколу Signaling System 7 (SS7).

Демонстрация была проведена на примере аккаунта на платформе Coinbase, который был привязан к почте на Gmail. На первый взгляд могло показаться, что речь идет об уязвимости на стороне Coinbase, однако в действительности задействованный Positive Technologies инструмент собственной разработки использовал слабые места в самой сотовой сети.

Перенаправив текстовые сообщения на собственный номер, исследователи смогли сбросить и установить новый пароль на почте, после чего получили полный доступ к кошельку.

В данным случае эксперимент был поставлен в исследовательских целях, и фактической кражи монет не произошло, однако его результаты показали, что такой метод вполне может быть использован и настоящими преступниками.

В данном материале специалисты Hacken также перечислили основные варианты перехвата SMS :

- Прослушка. Перехват SMS правоохранителями вследствие превышения служебных полномочий или нецелевого использования материалов негласных следственных действий.

- Дублирование (клонирование) SIM-карты через оператора сотовой связи с использованием персональных данных клиента и дальнейшее использование клонированной SIM-карты в противоправной деятельности.

- Ложная базовая станция для перехвата и расшифровки всех входящих сообщений абонента и дальнейшее использование перехваченных данных в противоправной деятельности.

- Взлом “Персонального кабинета” абонента на сайте или приложении сотового оператора и переадресация всех сообщений на адрес злоумышленника, а также дальнейшее использование полученных данных в противоправной деятельности.

В этом списке также интересен второй пункт — клонирование (подмена) SIM-карты. Этот метод известен как SIM Swapping, и уже известен первый громкий случай, когда он был использован для кражи криптовалюты на $14 млн.

Речь идет о случае, произошедшем в 2018 году, когда в США были арестованы два хакера, сумевших убедить оператора мобильной связи передать им контроль над номером, где была двухфакторная аутентификация к аккаунту администратора проекта Crowd Machine.

Рекомендация: отказ от верификации через SMS в пользу специальных программ для двухфакторной аутентификации (2FA), например, Google Authenticator.

Незнание не освобождает от майнинга

Подобные атаки легко пресекаются на уровне пользователя без приложения значительных усилий и общедоступными средствами. Например, как уже упоминалось выше, блокировщиками рекламы, большинством популярных антивирусов или специальными расширениями для браузера. А элементарная осмотрительность позволит моментально обнаружить действие майнера «на глаз» просто по замедлению работы компьютера.

Кстати, в Trend Micro также утверждают, что во время действия этой рекламной кампании количество обнаруженных web-майнеров на компьютерах пользователей возросло на 285%. И скорее всего это произошло за счет массы неосведомленных в вопросах информационной безопасности пользователей, не понявших сути оповещений антивирусов, а то и вовсе проигнорировавших их (по нашей статистике, вирусные атаки входят в тройку наиболее действенных в отношении частных лиц).

Программы для взлома Биткоин-кошелька — миф или реальность?

На криптофорумах и тематических площадках часто ведутся дискуссии о наличии программ для взлома Биткоин-кошелька и их эффективности. Предположительно, такой софт выполняет действия, направленные на кражу криптовалюты с бумажников других пользователей. Несмотря на сложность реализации идеи, количество подобных программ в Сети зашкаливает. Они носят разные названия, но суть остаётся неизменной (пример — BitCoin Cracker).

Специальный софт может распространяться бесплатно или предлагаться за деньги. Одновременно с программами появляются и специальные сервисы, якобы позволяющие «генерировать» Биткоины после внесения определённой суммы.

В результате после отправки указанных средств пользователь остается ни с чем.

Второй вариант программ для взлома ориентирован на поиск слабых мест в коде. Человеку достаточно скачать, установить и запустить программу, после чего она самостоятельно «собирает» Биткоины. Эксперты уверяют, что подобны софт — обман. Он не сможет выполнять заявленные функции даже в теории. К примеру, разработчики упомянутой выше программы уверяют, что пользователь может получить до 3,5 монет за 10 минут. Параллельно с этим они предупреждают, что частое применение софта опасно и чревато последствиями. Несложно догадаться, что такая «генерация» криптовалюты невозможна.

Программа Atrax

Тот факт, что Интернет переполнен обманными приложениями, не исключает наличие реально действующих программ. Недавно в Сети обнаружено новое приложение под названием Atrax. Его задача — оказание помощи злоумышленникам в краже Биткоинов с бумажников пользователей.

Программа обнаружена на многих форумах, а сами разработчики продвигают платно по цене 250$.

Особенность Atrax заключается в том, что она разработана для использования вместе с браузером ТОР, что позволяет защитить реальное имя преступника от правоохранительных органов. Покупкой «голой» программы все не ограничивается. При желании человек может приобрести и инсталлировать плагины с дополнительным функционалом. Их назначение может быть различным — организация ДДОС-атак, поиск Bitcoin для кражи, сбор сведений о владельца Биткоинов и так далее.

Перед тем, как взломать Биткоин-кошелек, пользователь устанавливает Atrax и дополнительный плагин «Для грабителя» (стоимость последнего составляет 110$). Задача программы заключается в определении вспомогательного пароля, указанного владельцем бумажника. Еще один плагин помогает отслеживать ПК владельцев определенной суммы криптовалюты. Такой инструмент обойдется в 150$. При желании можно купить и доставить приложение для ДДОС-атак, которое обойдется в 90–100 долларов. Софт для получения доступа к аккаунтам обходится в большую сумму — до трехсот долларов.

Программа Atrax уже использована на практике. С помощью DDoS-атаки на один из серверов хакерам удалось украсть криптовалюты на сумму около миллиона долларов.

Brainflayer

Ещё одна программа для кражи Биткоинов — Brainflayer. Известно, что для хранения криптовалюты часто используется кодовая фраза (brainwallet), которая хранится в памяти владельца виртуальных денег. Человек запоминает набор слов, что позволяет держать огромное состояние «у себя в голове» без необходимости хранения данных на ПК.

Проведенные недавно исследования показали, что такой способ защиты имеет уязвимость.

Адрес Bitcoin фиксируется в blockchain в качестве хэша приватного ключа (формируется на базе пароля). В случае применения аутентификации упомянутый хэш помогает выявить набор слов, а в дальнейшем сравнить их с подлинной фразой. Следовательно, такие сведения могут применяться злоумышленниками, которые находятся в поисках пароля.

Программа Brainflayer как раз и предназначена для поиска этой информации. Она способна перебирать больше 130 тысяч паролей ежесекундно. Если запустить софт на более мощной машине (для этого можно взять в аренду облако), эффективность работы повышается в 350 тысяч раз.

Создатель программы уверяет, что его разработка способна изучить каждый адрес криптовалютной сети в течение суток.

Плюс в том, что разработчиком программы является «белый» хакер, который не планирует использовать разработку для личной выгоды. Он создал программу, чтобы доказать факт наличия уязвимостей и необходимость принятия мер для защиты сбережений пользователей. Программа создана ещё в 2013 году, и уже при первом запуске ей удалось собрать 250 Биткоинов. Впоследствии разработчик связался с владельцем криптовалюты и вернул деньги.

Технология имеет большое будущее. Создатель программы Райан Кастеллуччи (Ryan Castellucci) уверяет, что при запуске софта на ботнете число перебираемых фраз приближается к ста миллиардам.

Чтобы защитить Биткоины от кражи, рекомендуется использовать случайный набор букв и цифр, а лучше применять diceware, используемый для создания пароля генератор случайных чисел.

«Биткоин-коллайдер»

Недавно в Сети появилась группа лиц, которая утверждает, что может красть Bitcoin с помощью вычислительных мощностей. Результат достигается в результате подбора приватных ключей. Выше мы отмечали, что вероятность такого подбора крайне низка и стремится к нулю. В свою очередь, представители группы уверяют, что используют для решения задачи распределённую сеть, то есть большое число ПК пользователей.

Чтобы стать участником, достаточно установить специальную программу и подключиться к процессу.

Создатель проекта заявляет, что за время работы удалось получить больше 300 квадриллионов личных ключей. Около 30 из них подошли, но только на трёх бумажниках была криптовалюта. Еще одна цель проекта — поиск криптографической коллизии, что несет риски для алгоритмов хэширования.

Существует мнение, что реальная задача организации заключается в поиске потерянных Биткоинов, которые созданы до 2012 года, но так и не попали в общий оборот. Итоговая сумма «потерянных» Bitcoin составляет несколько миллиардов долларов.

Фейковые рекламные объявления в Google и других сетях

Это довольно распространённая мошенническая техника. В данном случае хакеры могут воровать ваши ключи, как с помощью рекламных позиций, так и благодаря SEO-продвижению под определённые запросы.

Важный совет: читайте адрес сайта несколько раз, прежде чем кликать по нему.

Фейковые странички в соцсетях

Оформляйте подписку только на проверенные аккаунты. Внимательно относитесь к алгоритмам рекомендаций, которые встроены в социальные сети. Они могут предлагать вам подписаться на мошенников, сами не ведая того.

Двухфакторная аутентификация с использованием СМС-сообщений

Определённые сервисы могут запрашивать ваш номер телефона для завершения процесса аутентификации, но будьте готовы к тому, что хакеры, посредством обмана службы поддержки операторов мобильной связи, могут получать контроль над всеми вашими аккаунтами, которые привязаны к мобильному телефону.

Совет: поинтересуйтесь у вашего мобильного оператора, каким образом защищён ваш телефон.

Кроме того, не пользуйтесь сомнительными услугами, которые требуют ввода вашего номера, и не подключайте двухфакторную авторизацию с помощью SMS-сообщений (лучшим решением станет использование программы Google Authentificator).

Кража криптовалюты с помощью электронной почты

Вы можете получить письмо от знакомой вам компании, но по факту это письмо будет отправлено хакерами. Стоит иметь в виду, что мошенники могут использовать тот же шаблон, формат, дизайн. Поэтому никогда не переходите по ссылкам из электронной почты вслепую.

Совет: не совершайте бездумных кликов по подозрительным ссылкам. И не вздумайте заполнять различные формы в самой почте.

796

- Дата взлома: январь 2015

- Украденная сумма: 1,000 BTC

То, что казалось ошибкой, оказалось хорошо продуманной и точной атакой. В конце января сервер китайской криптовалютной биржи 796 был взломан. Согласно объяснению, хакер получил доступ к подмодулю и подделал адреса вывода клиентов своими собственными.

Взлом сетей Wi-Fi

Любая Wi-Fi сеть, работающая с протоколом WPA, может быть легко взломана хакерами. К примеру, хакерская атака «KRACK» позволяет увидеть все проходящие через вашу сеть данные. От подобных атак могут сильно страдать общественные открытые сети (к примеру, на вокзалах, а аэропортах и других публичных местах).

Совет: регулярно проверяйте наличие программных обновлений для вашего маршрутизатора и никогда не занимайтесь трейдингом с помощью общедоступных Wi-Fi-сетей.

Троянские вирусы с целью взлома btc-кошельков

Это разновидность вредоносных программ, проникающих в компьютер под видом легального ПО. Они осуществляют различные неподтвержденные пользователем действия:

- сбор информации о банковских картах,

- нарушение работоспособности компьютера,

- использование ресурсов компьютера в целях майнинга,

- использование IP для нелегальной торговли и т. п.

Но изобретательность хакеров на месте не стоит. Так была обнаружена новая версия печально известного трояна Win32.Rakhni. Этот вирус известен еще с 2013 года, но если поначалу он фокусировался исключительно на шифровании устройств и требовании выкупа за разблокировку, то новая версия пошла намного дальше.

Для начала она проверяет наличие папок, связанных с биткоин-кошельками, и, если таковые обнаружены, шифрует компьютер и требует выкуп. Однако, если таких папок найдено не было, Win32.Rakhni устанавливает вредонос, похищающий вычислительные мощности компьютера с целью скрытого майнинга криптовалют, а также пытается распространиться на другие устройства в сети.

При этом, как видно на изображении выше, более 95% всех случаев заражения компьютеров этим трояном приходилось на Россию, второе и третье места достались Казахстану и Украине.

Согласно данным Kaspersky Labs, Win32.Rakhni чаще всего распространяется через электронные письма, в которых пользователям предлагается открыть прикрепленный pdf-файл, однако вместо ожидаемого содержимого запускается программа-вредонос.

Как и в случае с фишинговыми атаками для предотвращения заражения устройств необходимо соблюдать базовую компьютерную гигиену и быть крайне внимательным к открываемым вложениям.

250 млн. потенциальных жертв

Исследование, проведённое американской компанией Foley & Lardner, показало, что 71% крупных криптовалютных трейдеров и инвесторов рассматривает кражу криптовалют как самый значительный фактор риска, негативно сказывающийся на рынке. 31% респондентов оценивает уровень угрозы глобальной криптовалютной индустрии в виде деятельности хакеров как очень высокий.

Эксперты Hackernoon проанализировали данные о хакерских атаках в 2017 году, которые можно условно разделить на три большие категории:

- атаки на блокчейны, криптовалютные биржи и ICO;

- распространение ПО для скрытого майнинга;

- атаки, направленные на кошельки пользователей.

Удивительно, что опубликованная на сайте Hackernoon статья «Уловки умных хакеров» не обратила на себя достаточное внимание широкой публики. Очевидные, казалось бы, положения следует повторять вновь и вновь, поскольку, по данным RT, к 2024 году число пользователей криптовалют достигнет 200 млн.

Согласно результатам исследования, проведённого банком ING и Ipsos (в нём не рассматривалась Восточная Азия), приблизительно 9% европейцев и 8% граждан США владеют криптовалютами, а 25% населения планируют приобрести цифровые активы в ближайшем будущем. Таким образом, почти четверть миллиарда потенциальных жертв вскоре могут угодить в руки хакеров.

Ethereum Name Service (ENS)

Это эквивалент DNS/электронной почты для криптовалютного кошелька. ENS даёт возможность децентрализовано и безопасно обращаться к ресурсам как работающим в сети блокчейн, так и вне её, применяя удобочитаемые, простые имена.

Небольшая рекомендация: в обязательном порядке обозначьте ENS, которые предоставила компания, и несколько раз тщательно проверьте его.

Совет для профессионалов: если вы работаете над организацией ICO-компании, то обзаведитесь собственным ENS даже в том случае, если его использование не планируется.

- https://altcoinlog.com/10-sposobov-s-pomoshu-kotoryh-hakery-voryut-kriptovaluty/

- https://proglib.io/p/kak-vzlomat-blokcheyn-10-samyh-rasprostranennyh-atak-na-kriptovalyuty-i-raspredelennye-bazy-dannyh-2021-12-10

- https://currency.com/ru/kak-hakery-otmyvayut-kriptovalyutu

- https://fintolk.pro/kak-hakery-voruyut-kriptovalyutu-v-2022-godu-blokchejn-mosty-i-670-mln-dollarov/

- https://bytwork.com/articles/krazha-btc

- https://coinspot.io/technology/bezopasnost/shest-instrumentov-hakerskih-atak-kak-zashhitit-svoj-kriptovalyutnyj-koshelyok/

- https://secretmag.ru/opinions/kak-khakery-mainyat-bitkoiny-vzlamyvaya-korporativnye-seti.htm

- https://Mining-CryptoCurrency.ru/sposoby-vzloma-kripto-koshelkov-i-kak-zashchititsya-ot-nih/

- https://www.forbes.ru/tehnologii/357153-vor-nevidimka-kak-hakery-dobyvayut-kriptovalyutu-na-vashem-kompyutere

- https://tehnoobzor.com/cryptolife/bitcoin/2540-kak-vzlomat-bitkoin-koshelek-varianty-i-sposoby.html

- https://blockchain24.pro/kak-vzlomat-bitkoin-koshelek-varianty-i-sposoby

- https://crypto.ru/vzlom-bitcoin/